Craquer Le Code : Comment Le Chiffrement De La Base De Données Protège Vos Données ? - Dataconomy FR

Encryption proteger les faibles des mesures avec des mesures de protection des donnees avancees - FasterCapital

.gif)

Outils pour le chiffrement des données pour PC mobiles : Chapitre 1 : Présentation des risques | Microsoft Learn

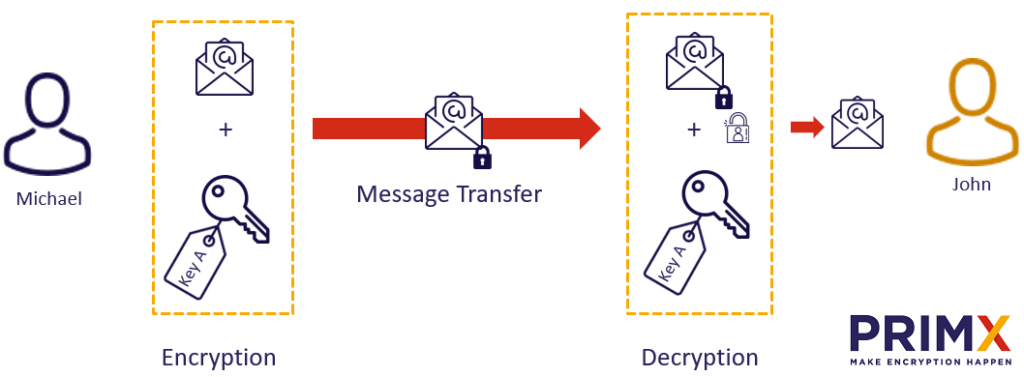

Chiffrement des donnees protection des donnees anonymisees contre les acces non autorises - FasterCapital

Algorithmes de chiffrement securiser les donnees exploration des algorithmes de chiffrement - FasterCapital

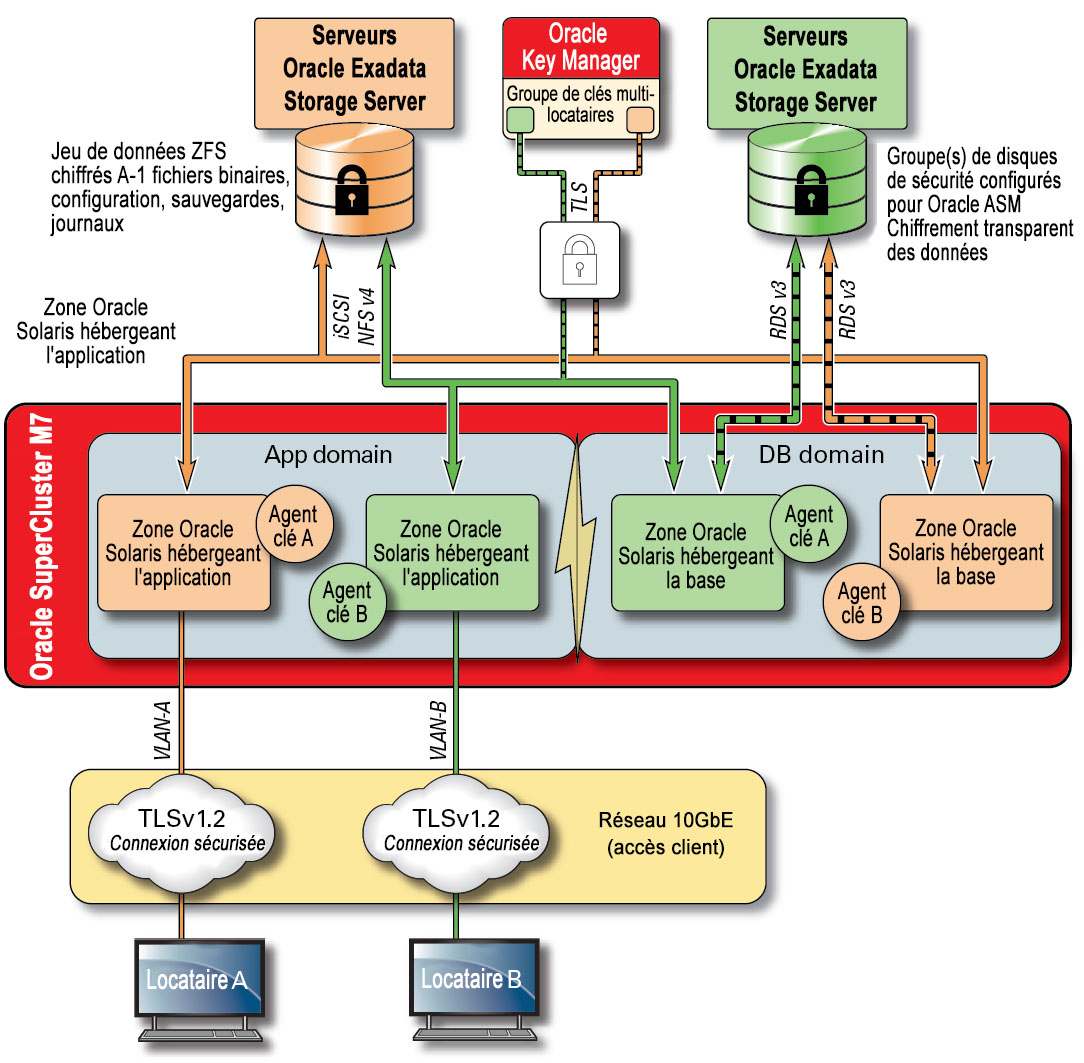

Défense contre les ransomwares avec Rubrik - par la gestion du cycle de vie entièrement crypté - TIM AG

/Encryption-01.png?width=900&name=Encryption-01.png)